В стандарте радиосвязи TETRA нашли пакет уязвимостей — им пользуются военные, полиция и критическая инфраструктура

Радиосвязь настолько вошла в быт человечества, что воспринимается пользователями как нечто само собой разумеющееся. Технология отлажена десятилетиями, разработаны алгоритмы кодирования и шифрования радиосигнала. Тем более удивителен тот факт, что голландские исследователи из компании Midnight Blue обнаружили уязвимости и преднамеренный бэкдор в стандарте радиосвязи, используемом в правоохранительных органах, вооружённых силах и критически важной инфраструктуре.

Источник изображения: Pixabay

Эти уязвимости и бэкдор были обнаружены в европейском стандарте наземной транковой радиосвязи TETRA (Terrestrial Trunked Radio), используемом несколькими крупными поставщиками радиооборудования. Стандарт был разработан Европейским институтом телекоммуникационных стандартов (ETSI) в 1995 году, и с тех пор широко применяется более чем в 100 странах мира. В России и странах ЕС TETRA используется в служебных и технологических сетях связи железнодорожного транспорта. Этот стандарт используют более двадцати критически важных структур в США, среди которых электрогенерирующие компании, пограничная служба, нефтеперерабатывающие и химические предприятия, общественный транспорт, международные аэропорты и некоторые подразделения армии США.

Найденные уязвимости позволяют осуществлять расшифровку данных в режиме реального времени. Исследователи присвоили всему «пакету» уязвимостей общее название TETRA:BURST и уверены, что они были созданы намеренно. Всего было выявлено пять проблем разной степени критичности:

- CVE-2022-24400— вмешательство в алгоритм аутентификации;

- CVE-2022-24401— допускает расшифровку;

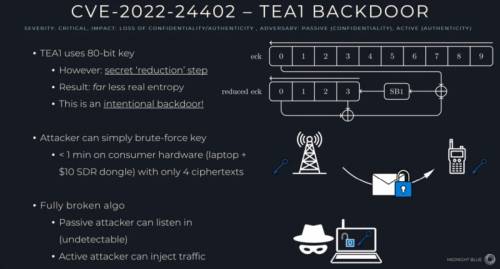

- CVE-2022-24402— сокращает размер ключа шифрования;

- CVE-2022-24403— деанонимизация и отслеживание пользователей;

- CVE-2022-24404— отсутствие аутентификации с шифрованием.

Особенно опасным исследователи считают уязвимость CVE-2022-24402, который имеет отношение к TEA1, потоковому шифру, «предназначенному для коммерческого использования и сценариев ограниченного экспорта». Он сокращает исходный 80-битный размер ключа шифрования до 32 бит, что позволяет сравнительно быстро осуществить брутфорс атаку даже с помощью обычного потребительского ноутбука. Это даёт злоумышленнику возможность перехватить или внедрить сообщения в систему связи, если на линии не применяется сквозное шифрование.

Источник изображения: Midnight Blue

Четыре другие уязвимости позволяют преступнику скомпрометировать коммуникации, деанонимизировать информацию, обойти аутентификацию и поставить под угрозу конфиденциальность пользователей и целостность передаваемых данных. Это крайне неприятная ситуация, поскольку перечисленные уязвимости довольно сложно исправить в разумные сроки.

Обнаруженные проблемы в стандарте TETRA в очередной раз доказывают, что полагаться на парадигму «Безопасность через неясность» (Security by obscurity) не стоит. Как только пытливый злоумышленник обнаружит, казалось бы, незаметный и никому неизвестный способ проникновения в систему, все система может подвергнуться неоправданно большому риску.

Источник: 3dnews.ru