Kaspersky: 70 процентов атак в 2018 году были направлены на уязвимости в MS Office

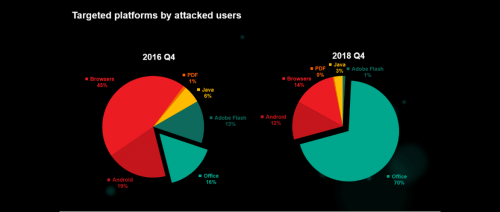

Продукты Microsoft Office являются сегодня главной целью для хакеров, согласно данным, собранным «Лабораторией Касперского». В своей презентации на конференции по безопасности Summit Security Analyst Summit компания сообщила, что около 70 % атак, которые её продукты обнаружили в 4 квартале 2018 года, пытались использовать уязвимости Microsoft Office. Это более чем в четыре раза превышает процент, который Kaspersky наблюдала два года назад, в четвертом квартале 2016 года, когда уязвимости Office составляли скромные 16 %.

За два года процент атак, направленных на офисный продукт Microsoft, вырос с 16 % до 70 %. Также значительно увеличилось количество атак выполняемых через веб-браузер

При этом представитель компании Kaspesky отметил интересный момент, что «ни одна из наиболее часто используемых уязвимостей не находится в самом MS Office. Правильнее сказать, что уязвимости существуют в связанных с Office компонентах». Например, две наиболее опасные уязвимости, CVE-2017-11882 и CVE-2018-0802, находятся в устаревшем компоненте Office Equation Editor, который ранее использовался для создания и редактирования формул.

«Если посмотреть на популярные уязвимости 2018 года, можно увидеть, что авторы вредоносных программ предпочитают простые для использования логические ошибки», — отметили в презентации компании. «Вот почему уязвимости редактора формул CVE-2017-11882 и CVE-2018-0802 в настоящее время являются наиболее часто используемыми в MS Office. Проще говоря, они надёжны и работают во всех версиях Word, выпущенных за последние 17 лет. И, самое главное, создание эксплойта для любого из них не требует продвинутых навыков».

Кроме того, даже если уязвимости не влияют непосредственно на Microsoft Office и его компоненты, часто они используют файлы офисного продукта как промежуточное звено. Например, CVE-2018-8174 — это ошибка в интерпретаторе Windows VBScript, который MS Office запускает при обработке скриптов на языке Visual Basic. Аналогичная ситуация с CVE-2016-0189 и CVE-2018-8373, обе уязвимости находятся в обработчике сценариев Internet Explorer, который также используется в файлах Office для обработки веб-контента.

Упомянутые уязвимости находятся в компонентах, которые использовались в MS Office в течение многих лет, и удаление этих инструментов приведёт к нарушению обратной совместимости со старыми версиями Office.

Кроме того, в другом отчёте, опубликованном в прошлом месяце компанией Recorder Future, также подтверждаются недавние выводы Лаборатории Касперского. В отчёте, подробно описывающем наиболее часто используемые уязвимости в 2018 году, Recorded Future указала на шесть уязвимостей Office в первой десятке рейтинга.

#1, #3, #5, #6, #7 и #8 — это ошибки или уязвимости MS Office, которые можно использовать с помощью документов в поддерживаемых им форматах.

Лаборатория Касперского объясняет, что одна из причин, по которой уязвимости MS Office часто становятся целью для распространению вредоносного ПО, связана с целой криминальной экосистемой, существующей вокруг офисного продукта Microsoft. Как только информация об уязвимости Office становится общедоступной, использующий её эксплойт появляется на рынке в Даркнете в считанные дни после этого.

«Сами ошибки стали гораздо менее сложными, и иногда подробное описание — это всё, что нужно киберпреступнику для создания работающего эксплойта», — говорит представитель компании Kaspersky. В то же время, как отметила Ли-Энн Галлоуэй, глава по кибербезопасности в Positive Technologies: «Снова и снова публикации демонстрационного кода для уязвимостей нулевого дня и недавно исправленных ошибок безопасности часто помогали хакерам больше, чем защищали конечных пользователей».

Источник: